Żyjemy w niesamowitych czasach. Czasach, kiedy odchodzimy od używania kabli, a wszystko przesyłane jest bezprzewodowo. Tyczy się to zarówno danych, jak i energii. Do dyspozycji mamy Bluetooth, SMSy, media społecznościowe… Na co dzień niektórzy z nas ładują telefony na podkładkach indukcyjnych oraz trzymają swoje dane, jak zdjęcia czy dokumenty, w chmurze. Żyjemy bez przynajmniej części sznurków wiążących nas do jednego miejsca. Nie inaczej jest również z internetem, którego już nawet nie widzimy – niemal nie istnieją już miejsca bez HotSpot-ów.

Fifirifi, czyli Hotspot WiFi

Jak mówiliśmy: żyjemy w niesamowitych czasach ogromnego rozwoju technologicznego. Prawdopodobnie każdy z nas ma w domu sieć bezprzewodową. Niemal już nie istnieją miejsca publiczne bez hotspotów WiFi. Czym jest owy HotSpot? To nic innego, jak otwarty punkt dostępu, czyli sieć bezprzewodowa bez zabezpieczeń. Każdy z nas ma takie zapamiętane w smartfonie: popularny fast-food, ulubiona kawiarnia czy pociąg międzymiastowy.

Niestety korzystanie z takich Access Pointów niekoniecznie jest dobrą praktyką, ponieważ są one po prostu zazwyczaj bardzo niebezpieczne. Oczywiście można korzystać z nich, bo niosą ze sobą również korzyści (jak każda technologia). Trzeba tylko wiedzieć jak oraz w jaki sposób się zabezpieczyć.

Hotspot to potencjalny podsłuch!

Mocny nagłówek, prawda? Trochę przesadziliśmy w nim, ale to celowy zabieg. Bo faktycznie można podsłuchiwać użytkowników otwartych oraz niezaufanych sieci, jednak pod pewnymi warunkami. Więc jak nie dać się podglądać oraz jak zabezpieczyć swoje dane?

Przede wszystkim: odwiedzaj szyfrowane strony. Chodzi oczywiście o korzystanie z witryn posiadających certyfikat SSL, a ruch przechodzi po protokole HTTPS. Ta literka S w jego nazwie oznacza secure i to nie jest przypadek. Wszelkie strony nieszyfrowane (protokół HTTP bez literki S) są widoczne w przypadku, gdy atakującemu uda się przechwycić twój ruch sieciowy, co wcale nie jest przesadnie trudne – są to ataki typu man in the middle.

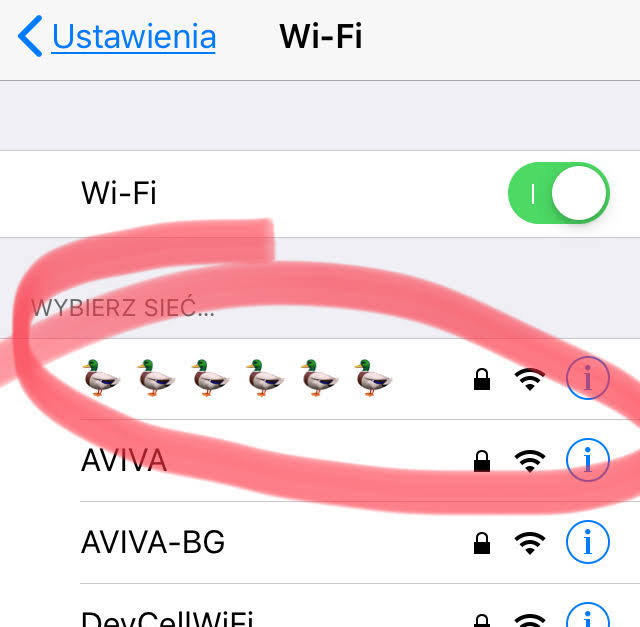

Lista zapamiętanych sieci WiFi

Jak najłatwiej to zrobić? Twoje urządzenia: telefon, komputerczy tablet ciągle rozsyłają w eterze zapytania “Czy jest tutaj moja zapamiętana sieć o nazwie XYZ?“. W normalnej sytuacji jeśli jej nie ma, to wszystkie urządzenia nie odpowiadają. Jeśli jednak atakujący ma spreparowane urządzenie, które podszyje się pod tę sieć – twoje urządzenie się do niego połączy. W takim wypadku nieszyfrowany ruch będzie łatwy do odczytania czy nawet zmiany w locie! Wyobraź sobie, że zlecasz w takiesz podsłuchiwanej przez obcą osobę sieci przelew na 10 000 zł, a zły h4ck3r w locie zmienia numer rachunku docelowy na swój…

Oczywiście taki przypadek to czysta fikcja i nigdy się raczej nie wydarzy, ponieważ banki zawsze mają szyfrowany ruch. W takim wypadku atakujący widzi tylko część podstawowych informacji na warstwie protokołu, ale nie dane wewnątrz ramki. Niemniej wszelkie witryny bez szyfrowania są widoczne bez najmniejszego problemu.

Właśnie z tego powodu warto co jakiś czas przeglądać swoją listę zapamiętanych sieci bezprzewodowych i kasować te, które nie są już używane. Oraz zdecydowanie nie zalecamy podróżowania z włączonym WiFi, jeśli się go nie używa… 🙂

Tarcza przed #BadHotSpot – VPN

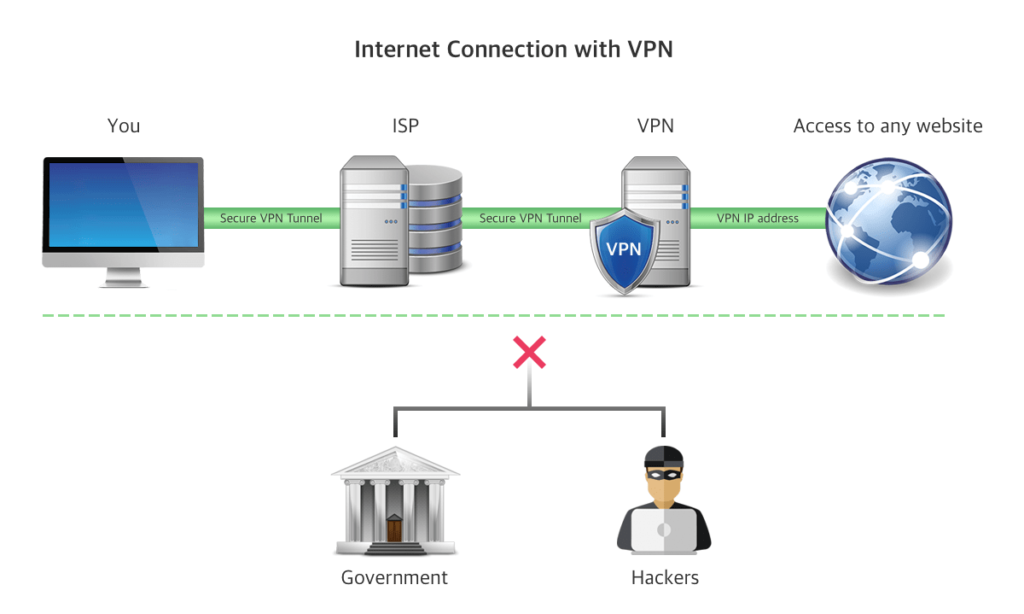

Jest jeszcze jedna, bardzo potężna metoda szyfrowania swojego ruchu w niepewnych sieciach. Jest nią tunelowanie ruchu do zaufanego punktu na świecie, czyli VPN. Istnieją darmowe aplikacje, jak OpenVPN, którego należy zainstalować i skonfigurować własnoręcznie na swoim serwerze (w czym nasi admini chętnie pomogą, zapraszamy do kontaktu!). Istnieją również komercyjne rozwiązania, gdzie za opłatą dostaje się dostęp do takiego zaufanego węzła w Internecie oraz konfigurację klienta, co pozwala na bezpieczne korzystanie z sieci. Nikt jednak nie gwarantuje, że dostawcy VPNów nie podsłuchują swoich klientów 🙂

VPN oznacza Virtual Private Network i to nic innego, jak szyfrowane połączenie pomiędzy klientem, a zaufanym węzłem w sieci. Możliwe, że niektórzy z nas korzystają z takich w pracy, aby dostać się spoza biura do wewnętrznych zasobów firmy. VPN można sobie zatem wyobrazić jak nieprzeźroczysty, zupełnie czarny tunel przesyłający dane od twojego komputera do zaufanego punktu, który obsługuje połączenie (prawdopodobnie pewien bardziej lub mniej zaufany serwer w Internecie, w zależności od dostawcy usługi VPN). W takiej nieprzenikalnej tubie transportowane są informacje do i z twojego komputera do i z owego serwera. Dzięki takiemu zabiegowi masz bezpieczny dostęp do tego urządzenia, a transmisja pomiędzy wami nie może być podsłuchana, bo jest bezpiecznie szyfrowana end-to-end.

Co to ma do hotspotów?

Można ten mechanizm również wykorzystać do zabezpieczenia się w publicznych sieciach przed podsłuchiwaniem podczas zwykłego korzystania z Internetu. W takim wypadku po prostu twój ruch wychodzący do sieci (stron, blogów, bankowości, mediów społecznościowych, po prostu każdy bajt informacji) jest zaszyfrowany pomiędzy tobą, a serwerem VPN, a dopiero od tego serwera twoje połączenie dostaje się bezpośrednio do sieci, tak jak na grafice poniżej.

Ponad HotSpot i bezpieczeństwo

Chcąc być rzetelnymi musimy też zeznaczyć, że sieć zabezpieczona hasłem niekoniecznie będzie bezpieczniejsza. Nadal nie powinniśmy używać niezaufanych Access Pointów z jednej prostej przyczyny: nigdy nie wiadomo, czy jej właściciel nie podsłuchuje ruchu wewnątrz sieci. Nie ma metody i możliwości na stuprocentowe zweryfikowanie tego. Dlatego: sieć domowa, firmowa, u przyjaciela, i koleżanki – tak. Nieznane sieci – nie.

Jeśli nadal interesuje Cię tematyka bezpieczeństwa na pewno spodoba Ci się idea kopii zapasowych oraz pozostałe wpisy na naszym Bezpiecznym Blogu 🙂 Ciekawy opis ataku typu Man in the middle opisał Niebezpiecznik, zachęcamy do przeczytania całego opowiadania 🙂 Zachęcamy też do używania hashtagu #BadHotSpot jeśli spotkacie się z niezabezpieczoną siecią WiFi w kawiarni, restauracji czy w pociągu. I pamiętajcie: bądźcie #bezpieczni!