W poniedziałek 12 listopada Wordfence doniósł o krytycznej podatności wtyczki WP GDPR Compliance dla WordPress. Wtyczka ta zapewnia w teorii zgodność witryny z przepisami GDPR/RODO i posiada ponad 100 tysięcy aktywnych instalacji. W dużym skrócie: każdy anonimowy odwiedzający naszą stronę może zyskać uprawnienia administratora. To z kolei może prowadzić do dalszych problemów i złamania zabezpieczeń serwera.

Mikey Veenstra – Wordfence

The reported vulnerabilities allow unauthenticated attackers to achieve privilege escalation, allowing them to further infect vulnerable sites.

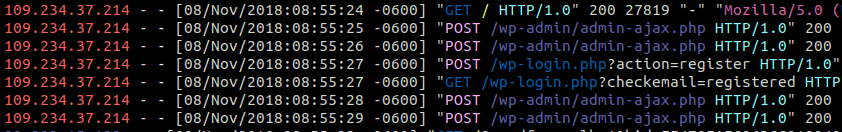

Problem polega na tym, iż plugin pracuje na kilku typach akcji opartych o plik admin-ajax.php i umożliwia atakującym zmianę konfiguracji WordPressa. Sposób na wykorzystanie tego jest jeszcze prostszy.

Wektor ataku na strony WordPress

Wykorzystując dziurę atakujący może zmienić konfigurację WordPressa w taki sposób, aby umożliwić tworzenie nowych użytkowników (rejestrację). Potem ma możliwość zadania im uprawnień Administratora. W ten sposób ma pełen dostęp do panelu WordPressa i może nim manipulować. Między innymi istnieje możliwość wgrania dodatków do obsługi shella.

Mikey Veenstra – Wordfence

By leveraging this flaw to set theusers_can_registeroption to 1, and changing thedefault_roleof new users to “administrator”, attackers can simply fill out the form at/wp-login.php?action=registerand immediately access a privileged account. From this point, they can change these options back to normal and install a malicious plugin or theme containing a web shell or other malware to further infect the victim site.

To już jest pełnoprawny backdoor.

Jak przeciwdziałać?

Opierając się na informacjach od Wordfence i użytkowników podatność ta jest aktywnie wykorzystywana! Oznacza to, że ponad 100 tysięcy stron WordPress na świecie było podatnych przed wydaniem aktualizacji. Aby upewnić się, że Wasza strona nie jest zagrożona sprawdźcie, czy wtyczka ta jest u Was w wersji wyższej niż 1.4.2. Poprawka bezpieczeństwa zostałą wydana w wersji 1.4.3 i do tej wersji (lub wyższej) należy zaktualizować plugin. Jeśli jest to niemożliwe najlepiej dezaktywować wtyczkę, usunąć ją oraz jej wszystkie dane.

Jeśli dla Ciebie bezpieczeństwo Twojej strony też jest ważne zapoznaj się z naszymi pozostałymi wpisami oraz sprawdź naszą ofertę!